Durch die Einführung von systemd steht auf Linux-Systemen das bekannte syslog nicht mehr zur Verfügung.

Der Ersatz ist journalctl. Details, Parameter etc. finden sich bspw. unter ubuntuusers.de oder auf der Seite von Thomas Krenn.

Just another Techblog

Durch die Einführung von systemd steht auf Linux-Systemen das bekannte syslog nicht mehr zur Verfügung.

Der Ersatz ist journalctl. Details, Parameter etc. finden sich bspw. unter ubuntuusers.de oder auf der Seite von Thomas Krenn.

Seit einer bestimmten NextCloud-Version sehen alle User ein zusätzliches Adressbuch „Konten“, welches alle Kontakte / Benutzer der NextCloud-Instanz enthält.

Die dort enthalten Einträge konkurrieren nicht selten mit anderen (gewollten) Adressbucheinträgen aus dem Standard-Adressbuch. Zudem werden damit alle User der NextCloud-Instanz für sämtliche Nutzer sichtbar.

Um das genannte, zusätzliche Adressbuch zu deaktivieren, muss einmalig folgender Befehl ausgeführt werden:

sudo -u www-data php /var/www/nextcloud/occ config:app:set dav system_addressbook_exposed --value="no"/usr/lib/nagios/plugins

Situation:

Fehlervariante 1:

Fehlervariante 2:

Ursache:

MTU der VPN-Verbindung ist zu groß konfiguriert. Uplink im problematischen Fall war via Kabel Deutschland.

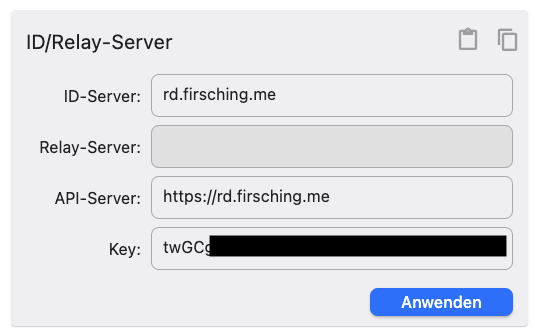

RustDesk ist eine alternative zu TeamViewer, welche auch selbst gehosted werden kann. Hierbei sind allerdings die eigenen Server in der Config des Clients einzutragen, manchmal mit und manchmal ohne https. Anbei eine Beispiel

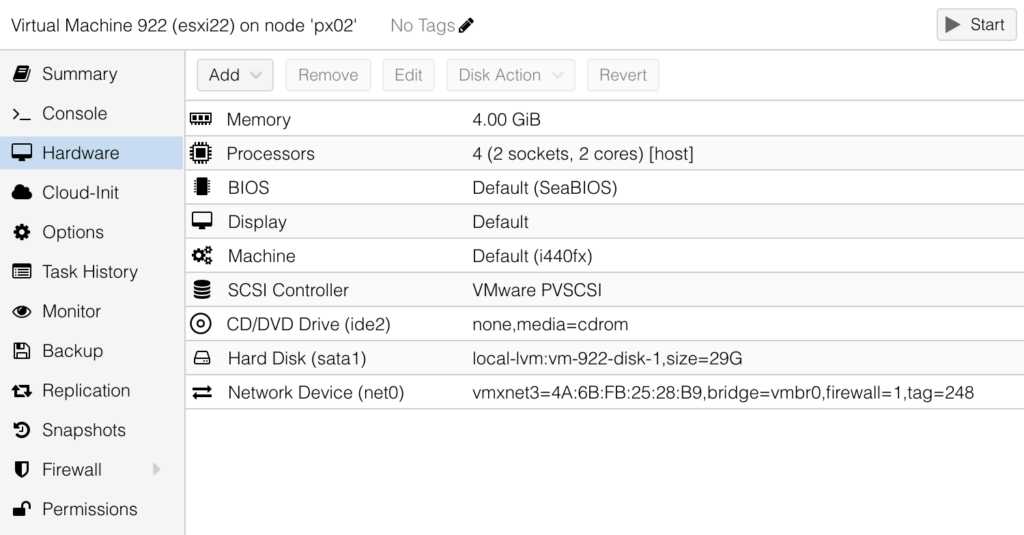

Fortsetzung zum vorherigen Beitrag, in dem Proxmox Virtual Environment selbst auf seinem eigenen Hypervisor betrieben wird. Diesmal lassen wir VMWare ESXi auf dem Proxmox VE laufen, ebenfalls als Testumgebung.

Zu beachten ist, das die Virtualisierungs-Unterstützung der CPU wie im vorherigen Blog-Beitrag geschildert aktiviert werden muss, und der CPU Typ ebenfalls auf Host gesetzt werden muss.

Hier die Übersicht, wie die VM konfiguriert werden muss, damit sich ESXi installieren lässt:

This Setting worked pretty well for me, some other Blog-Posts recommended the following, which had no performance improvement in my case, but should not stay unmentioned :

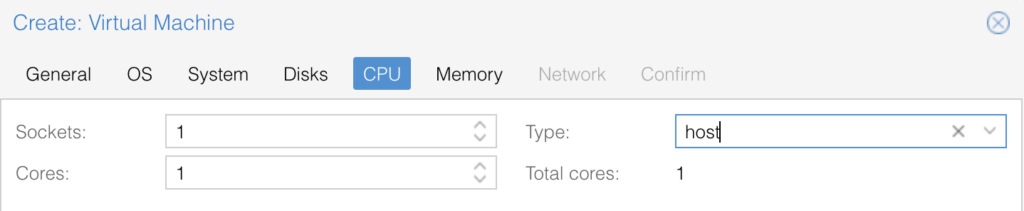

Manchmal möchte man auf einem Hypervisor eine weitere Virtualisierungs-Host (oder mehrere) aufsetzen, zum Beispiel für Labor und Testumgebungen. Damit das einigermaßen flott funktioniert, muss die Virtualisierungs-Unterstützung der CPU an die VM durchgereicht werden. Zuerst muss man den Support auf dem Physischen Hypervisor aktivieren.

Man verbindet sich mit Konsole oder der Proxmox Shell auf den Host direkt und führt folgendes Kommando für eine Intel CPU aus

cat /sys/module/kvm_intel/parameters/nestedoder

cat /sys/module/kvm_amd/parameters/nestedfür eine AMD CPU. Wenn ein Y ausgegeben wird, ist die Unterstützung aktiv, falls nein kann man die Module wie folgt aktivieren:

Intel:

echo "options kvm-intel nested=Y" > /etc/modprobe.d/kvm-intel.confAMD:

echo "options kvm-amd nested=1" > /etc/modprobe.d/kvm-amd.confIm Anschluss den Host neu starten und mit den Befehlen oben prüfen, ob ein Y raus kommt. Wenn ja geht es mit dem Anlegen der VM weiter.

Hier ist beim CPU Typ unbendingt Host auszuwählen.

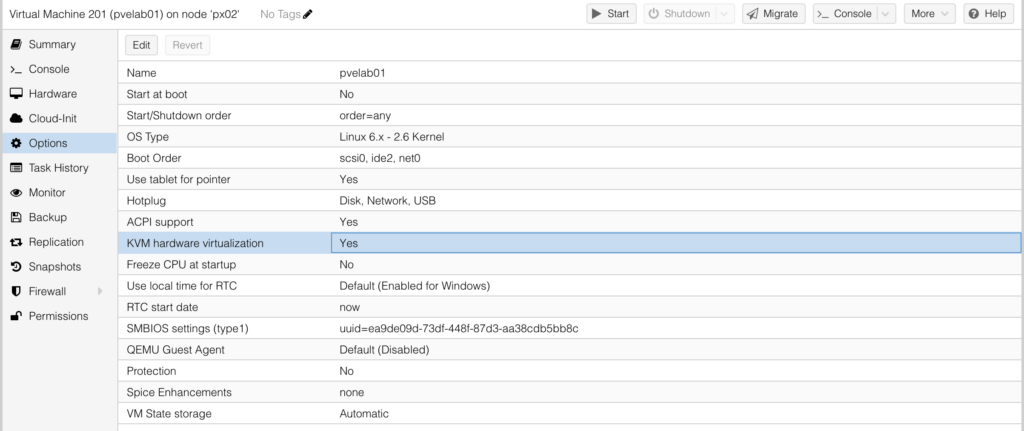

Und bei den Options die KVM Hardware Virtualization.

In dieser VM kann dann wieder z.B. Proxmox VE installiert werden. Bei der Installation sollte dann auch keine Warnung auftauchen, das der KVM/VT Support der CPU nicht gegeben ist. Wenn die Installation abgeschlossen ist, kann man die erfolgreiche Umsetzung testen, indem man sich auf diese VM selbst verbindet und folgendes Kommando ausführt

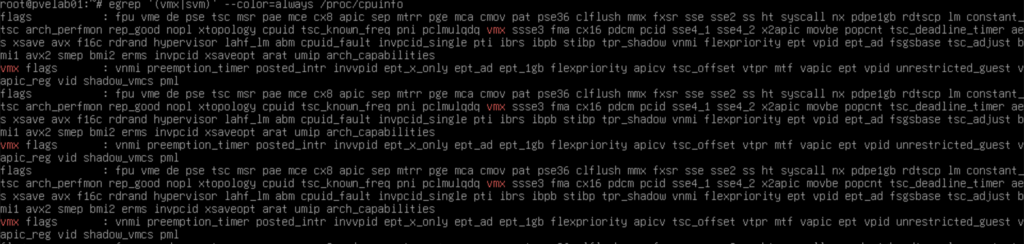

egrep '(vmx|svm)' --color=always /proc/cpuinfoWenn hier Ergebnisse geliefert werden, läuft die Virtualisierungs-Unterstützung auch in der VM

Die Devices des Wireless Wire Sets kommen nicht mit der bisher üblichen Username- und Password-Kombination (admin / -), sondern haben je Gerät ein spezielles Password, was auf dem Label innerhalb des Gehäusedeckels abgedruckt ist.

Angeblich soll ein Config-Reset auch das im Auslieferungszustand konfigurierte Password löschen, so dass der Login mit admin / – möglich sein soll. Dies war jedoch bei mir nicht erfolgreich.

Ebensowenig brachte die Neuinstallation per Netinstall einen Erfolg. An dieser Stelle wäre es noch einen Versuch wert, mittels Netinstall und Custom-RSC-file einen neuen, administrativen User anzulegen. Dies habe ich jedoch nicht versucht.