- via Remote Management (bspw. iRMC) auf VMware Console verbinden

- SSH aktivieren

- unter /etc/vmware/ssl die Files rui.key und rui.crt entfernen

- /sbin/generate-certificates ausführen

- Restart Management Agents via VMware Console oder via SSH per Befehl services.sh restart

Schlagwort: vmware

Run ESXi on Proxmox

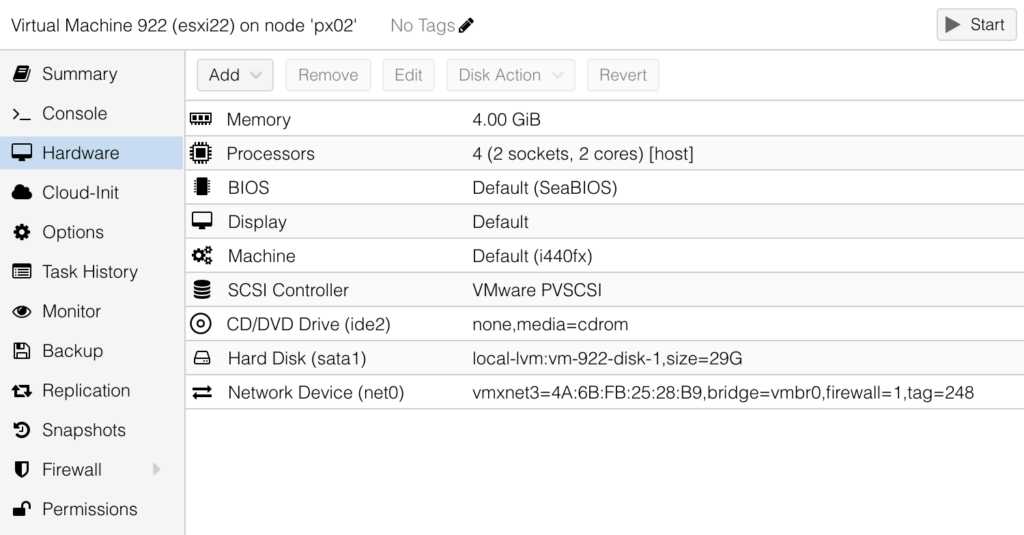

Fortsetzung zum vorherigen Beitrag, in dem Proxmox Virtual Environment selbst auf seinem eigenen Hypervisor betrieben wird. Diesmal lassen wir VMWare ESXi auf dem Proxmox VE laufen, ebenfalls als Testumgebung.

Zu beachten ist, das die Virtualisierungs-Unterstützung der CPU wie im vorherigen Blog-Beitrag geschildert aktiviert werden muss, und der CPU Typ ebenfalls auf Host gesetzt werden muss.

Hier die Übersicht, wie die VM konfiguriert werden muss, damit sich ESXi installieren lässt:

- General Tab

- Leave Defaults

- OS Tab

- Guest OS -> Type: Linux

- Guest OS -> Version: 6.x – 2.6 Kernel

- System Tab

- SCSI-Controller: VirtIO SCSI single (default) works, but better use VMware PVSCI

- Disk Tab

- Bus/Device: SATA (ESXi did not find any other Type!)

- Disk size (GiB): 29 is absolut minimum vor OS Partition (otherwise Installation will fail with something like …. does not support OSDATA …

- CPU Tab

- Sockets: 2

- Cores: 2

- Type: host

(don’t now if there is a minimum, but 2 Cores on 2 Sockets worked)

- Memory Tab

- Memory (MiB): 4096 (required minimum)

- Network Tab

- Model: VMware VMXnet3 (ESXi did not find any other Type!)

This Setting worked pretty well for me, some other Blog-Posts recommended the following, which had no performance improvement in my case, but should not stay unmentioned :

- System Tab

- Machine: q35

- Disk Tab

- Discard: ☑️

- SSD Emulation: ☑️

- CPU Tab

- Enable NUMA: ☑️

VMware ESXi 6.0: Zertifikate eigener CA installieren

/etc/vmware/ssl/webclient.cnf vorbereiten:

[ req ]

default_bits = 4096

default_keyfile = rui.key

distinguished_name = req_distinguished_name

encrypt_key = no

prompt = no

string_mask = nombstr

req_extensions = v3_req

[ v3_req ]

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment, dataEncipherment

extendedKeyUsage = serverAuth, clientAuth

subjectAltName = DNS:"$FQDN", DNS:"$HOSTNAME", IP:"$IP"

[ req_distinguished_name ]

countryName = "$COUNTRY"

stateOrProvinceName = "$PROVINCE"

localityName = "$CITY"

0.organizationName = "$COMPANY"

organizationalUnitName = "IT"

commonName = "$FQDN"

[ alt_names ]

DNS.1 = "$FQDN"

DNS.2 = "$HOSTNAME"

IP.1 = "$IP"Per SSH im Ordner /etc/vmware/ssl/ den Private Key und CSR erstellen:

openssl genrsa -out /etc/vmware/ssl/rui.key 4096

openssl req -new -nodes -out /etc/vmware/ssl/rui.csr -keyout /etc/vmware/ssl/rui.key -config /etc/vmware/ssl/webclient.cnfZertifikat lokal oder über den CSR mittels eigener CA erstellen und unter /etc/vmware/ssl/rui.crt ablegen:

openssl x509 -req -days 365 -in /etc/vmware/ssl/rui.csr -signkey /etc/vmware/ssl/rui.key -out /etc/vmware/ssl/rui.crt -extensions v3_req -extfile /etc/vmware/ssl/webclient.cnfBei eigener CA: Root und Intermediate Certificate unter /etc/vmware/ssl/castore.pem ablegen.

Dienste neustarten:

services.sh restartVMWare Vcenter Server: „Appliance (OS) root password is expired „

Bei einigen Update-Prozessen des VMWare VCenter Servers wird während der Überprüfung die oben genannte Fehlermeldung ausgeworfen. Das Kennwort lässt sich dann nur noch über die Konsole, aber nicht mehr über die Web-GUI ändern, hier wird beim Versuch eine kryptische Fehlermeldung ausgegeben. Die Anmeldung ist hier mit dem alten Root-Kennwort noch per SSH möglich.

VMware Converter: Migration wird nicht abgeschlossen

Migration einer Maschine mittels VMware Converter schlägt kurz vor Fertigstellung mit folgender Fehlermeldung fehl:

FAILED: Unable to find the system volume, reconfiguration is not possible.VMware INACCESSIBLE_BOOT_DEVICE

Nach Migration einer Maschine mit dem VMware Converter erscheint ein Bluescreen mit folgender Fehlermeldung:

7B Stop Code INACCESSIBLE_BOOT_DEVICEVMware VM klonen

ohne Snapshot:

vmkfstools -i /vmfs/volumes/datastore1/machine23/machine23.vmdk /vmfs/volumes/datastore1/newmachine/newmachine.vmdk -d thin

mit Snapshot:

vmkfstools -i /vmfs/volumes/datastore1/machine23/machine23-000001.vmdk /vmfs/volumes/datastore1/newmachine/newmachine.vmdk -d thin

Bei dieser Gelegenheit bietet es sich an, mittels Parameter -d die Art des Provisionings zu ändern, wie im genannten Beispiel auf Thin.

Update / Patch VMware ESXi

[root@esxi:~] esxcli software vib update /vmfs/volumes/datastore1/ESXi_6_0_Patch_6_6921384.zip

Error: Unknown command or namespace software vib update

[root@esxi:~] esxcli software sources profile list -d /vmfs/volumes/datastore1/ESXi_6_0_Patch_6_6921384.zip Name Vendor Acceptance Level -------------------------------- ------------ ---------------- ESXi-6.0.0-20171101001s-standard VMware, Inc. PartnerSupported ESXi-6.0.0-20171101001s-no-tools VMware, Inc. PartnerSupported ESXi-6.0.0-20171104001-no-tools VMware, Inc. PartnerSupported ESXi-6.0.0-20171104001-standard VMware, Inc. PartnerSupported

Die mit dem angehängtem „s“ enthalten nur Sicherheits-Patche.

[root@esxi:~] esxcli software profile update -d /vmfs/volumes/datastore1/ESXi_6_0_Patch_6_6921384.zip -p ESXi-6.0.0-20171104001-standard

Error: Could not find a trusted signer.

Befehl um –no-sig-check ergänzen.

Keine Videoausgabe bei VMWare Fusion 8.5 und macOS Sierra (10.12)

Nach einem Update auf die aktuellste VMWare Fusion Version kann es zu einer fehlenden/schwarzen Anzeige beim Video-Output kommen. Die VM startet und ist auch erreichbar, aber über Konsole nur „blind“ zu bedienen.

Der folgende Eintrag am Ende der zugehörigen .vmx-Datei schafft meist Abhilfe:

mks.enableGLBasicRenderer = "FALSE"

Zum editieren hilft der Link aus der KB von VMWare